Setting FIrewall di Mikrotik (WINBOX)

- Firewall

dapat digunakan untuk melindungi router dari luar, baik dari berasal dari

internet maupun dari lokal.

- Firewall

dapat digunakan untuk melindungi netwok dari netwok lain yang melewati

router.

- Fungsi

Firewall pada MikroTik cukup banyak dan yang paling basic ada pada Menu IP

– Firewall – Filter Rule.

- Filter

Rule dalam MikroTik priority by number yang mana rule yang paling

atas ke bawah, yang atas akan diprioritaskan terlebih dahulu barulah

rule-rule dibawahnya, dimulai dengan number 0.

Packet Flow

Pada MikroTik terdapat tiga rule dasar

packet flow, yang juga dikenal dengan istilah “chain” yaitu :

- Input

Paket yang masuk ke router baik itu dari

port yang terhubung dengan internet maupun yang terhubung dengan jaringan

lokal.

- Forward

Paket yang melewati router

contoh dari internet publik ke jaringan lokal di bawah router atau

sebaliknya dari jaringan lokal ke jaringan internet publik.

- Output

Paket yang keluar dari router

menuju port yang terhubung dengan internet maupun yang terhubung

dengan jaringan lokal.

Perhatikan pada ilustrasi berikut :

Firewall Rule General

Rule berikut salah satu contoh Firewall dari local Client di bawah ruter yang mengakses ke internet public (forward), jika dari public ke lokal, maka tinggal menyesuaikan IP Address Source dan Destination serta In dan Out Interface nya.

Firewall Rule Action

Pada action lah kondisi-kondisi pada General tadi mau diapakan aksi nya, apakah mau diizinkan, ditolak atau lainnya. Kemudian pada Log Prefix atau Log dapat dibuatkan keterangan, sehingga apabila ada trafik sesuai rule tersebut, admin dapat mengecheck pada Log di MikroTik.

Keterangan :

- accept : Paket diterima. Paket jika sudah diterima tidak akan dilanjutkan pada Rule berikutnya. Sehingga jika ada dua buah rule, yang mana akses ke semua port pada Destination IP pada rule pertama telah di accept, apabila ada rule kedua dengan Destination IP yang diblock port tertentu, maka yang dibaca oleh Firewall rule adalah rule pertama, Firewall rule kedua tidak dilanjutkan.

- add-dst-to-address-list : Menambahkan destination address ke address list specified by address-list parameter.

- add-src-to-address-list : Menambahkan source address ke address list specified by address-list parameter.

- drop : Menolak paket secara diam-diam. User tidak akan diberi tahu kalau paket tersebut ditolak oleh firewall.

- jump : Lompat ke rule chain yang spesifik dengan pendefinisian nilai baru pada parameter target jump. Jika kita lihat pada chain hanya ada 3 rule flow standar yaitu input, forward dan flow. Dengan jump, kita dapat menambahkan chain baru dengan nama sesuai keinginan, sehingga rule akan membaca dan melompati rule-rule lainnya yang tidak ada parameter tersebut. Sehingga hal ini akan menghemat resource CPU, terlebih lagi jika di dalam router terdapat puluhan bahkan ratusan firewall rule.

- log : Menambahkan pesan ke dalam log sistem berisikan data berikut : in-interface, out-interface, src-mac, protocol, src-ip:port->dstip:port dan panjang paket. Setelah packet selesai kemudian akan dilanjutkan ke rule berikutnya yang ada di list firewall rule, hampir sama seperti passthrough.

- passthrough : menyetujui rule tersebut dan melanjutkan ke rule berikutnya. (digunakan untuk statistik).

- reject : Menolak paket dan memberikan pesan ICMP reject.

- return : passes control back to the chain from where the jump took place

- tarpit : captures and holds TCP connections (replies with SYN/ACK to the inbound TCP SYN packet). Maksudnya ini digunakan biasanya untuk mengelabui hacker yang biasa melakukan port scanner, seolah-olah port tersebut terlihat terbuka namun ketika hacker mencoba masuk lewat port tersebut tidak ada respon sama sekali karena dalam TCP, komunikasi antar dua jalur haruslah sama-sama mengirimkan SYN dan ACK. Dengan tarpit maka SYN nya saja yang dikirim sedangkan ACK nya tidak akan dikirim.

Contoh Firewall Jump

Buat sebuah rule baru IP – Firewall – Add dengan Chain : input (dari laptop ke router)

Katakanlah kita punya banyak rule di bawah rule jump yang kita buat di atas. Bayangkan jika ada ratusan rule yang tentu saja berdasarkan aturan, bahwa rule akan dibaca satu persatu ke bawah sehingga menghabiskan resource CPU, inilah kegunaan dari jump yaitu ntuk menghemat resource.

Buat rule baru dengan chain nya pilih TCP. Loh kok sekarang sudah ada tambahan chain, bukannya chain itu cuma ada input, forward dan output saja. Nah, jadi kalau ada pertanyaan bisakah chain pada firewall ditambah, jawabnya bisa tapi tetap tambahan tersebut pada awalnya sudah ditambahkan salah satu chain dari ketiga chain default tersebut. Chain TCP merupakan nama dari Jump Target yang telah kita buat sebelumnya.

Buat rule baru dengan chain nya pilih TCP. Loh kok sekarang sudah ada tambahan chain, bukannya chain itu cuma ada input, forward dan output saja. Nah, jadi kalau ada pertanyaan bisakah chain pada firewall ditambah, jawabnya bisa tapi tetap tambahan tersebut pada awalnya sudah ditambahkan salah satu chain dari ketiga chain default tersebut. Chain TCP merupakan nama dari Jump Target yang telah kita buat sebelumnya.

Pada Action, pilih action apa yang ingin dilaksanakan oleh rule. Sebagai contoh accept.\

Maka dapat dijelaskan bahwa Rule number #0 akan melompati rule-rule lainnya menuju langsung ke rule number #3. Seperti terlihat pada gambar berikut, maka rule number #1 dan #2 akan dilewati oleh jump.

Maka dapat dijelaskan bahwa Rule number #0 akan melompati rule-rule lainnya menuju langsung ke rule number #3. Seperti terlihat pada gambar berikut, maka rule number #1 dan #2 akan dilewati oleh jump.

Mengkonfigurasi MikroTik menggunakan Command Line Interface (CLI) ini bisa kita lakukan dengan menggunakan telnet, ssh, menu terminal pada winbox, kabel serial atau secara langsung apabila kita menginstall MikroTik RouterOS pada sebuah PC.

Berikut beberapa perintah dasar mengkonfigurasi MikroTik dengan menggunakan Command Line :

[

admin@Irbil] Interface add set 0 name=public

[ admin@Irbil]Interface add set 1 name=local

· [ admin@Irbil]Ip address add address=192.168.10.2/24 interface=public

· [ admin@Irbil] Ip address add address=192.168.10.3/24 interface=local

· [ admin@Irbil]Ip route add gateway=192.168.10.1

· [ admin@Irbil] Ip firewall nat add chain=srcnat action=masquerade out-interface=public

· [ admin@Irbil] Ip firewall nat add chain-scrnat out-interface=public action=masquerade

· [ admin@Irbil]Ip pool add name=dhcp-poll ranges=192.168.10.2-192.168.10.254

· [ admin@Irbil]Ip dhcp-server network add address=192.168.10.0/24 gateway=192.168.10.1 dns-server=192.168.1.1 comment="

Blocking Web Via Filter Rule (Blokir Facebook)

Oke udah tau kan tentang Layer 7 Protocol? Kita lanjut aja ya. Jadi skenario yang akan kita gunakan adalah

seperti gambar berikut ini :

Tutorial ini ada dua bagian :

1. Block facebook website buat semua orang yang konek ke local network.

Pertama, kita cek dulu situs Facebook bisa dibuka apa tidak.

Cek IP address client yang tidak boleh buka Facebook

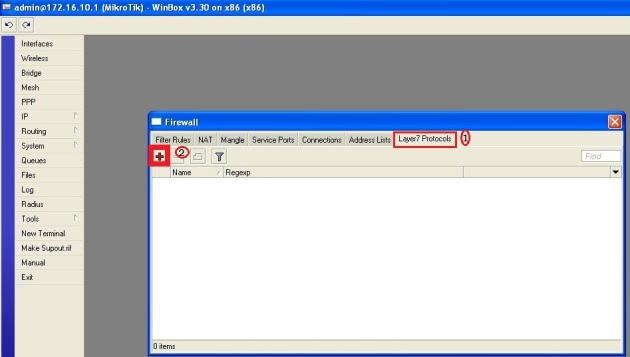

Selanjutnya, masuk ke Winbox Mikrotik, masuk ke menu IP --> Firewall --> Layer 7 Protocols. Buat rule regexp baru untuk memblokir Facebook.

Langkah nya seperti pada gambar berikut ini :

Beri nama rule tersebut facebook, masukkan script regexp berikut ini :

^.+(facebook.com).*$

Selanjutnya, buat Firewall Rule baru dengan :

Chain : forward

Src Address : alamat jaringan dari client (172.16.10.0/24)

Masuk tab Advanced, pada Layer 7 Protocol pilih "facebook"

Masuk tab Action, pilih Action drop

Sekarang coba tes setingan tadi berhasil apa tidak.

\

\

Cek juga apa setingan ini ngeblok situs selain facebook

Sumber : https://mikrotikindo.blogspot.co.id/2013/12/cara-memblokir-website-facebook-layer7-mikrotik.html

0 comments:

Post a Comment